Zero Trust

Ein Muss für Ihre IT und Ihr Unternehmen

Eine Zero Trust Strategie ist mehr als nur ein technologischer Wandel – sie ist ein Treiber für geschäftliche Agilität und Sicherheit.

Darum Zero Trust

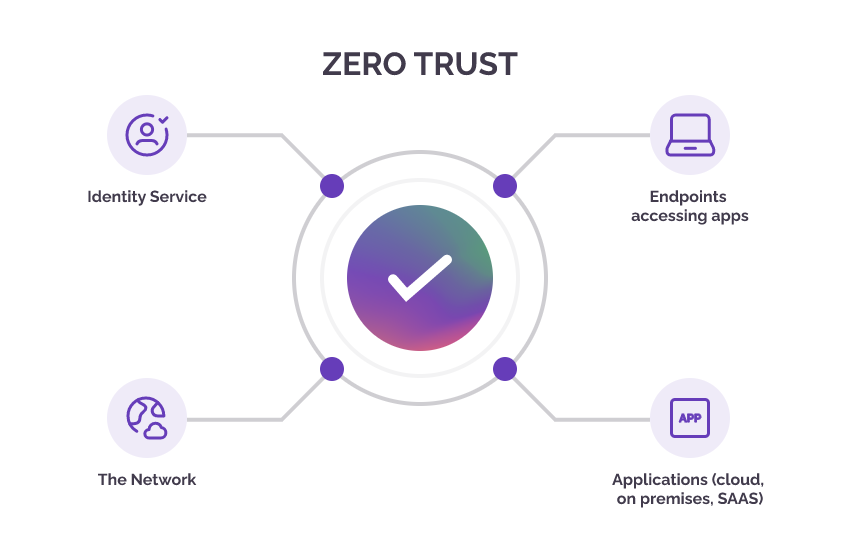

Mit einem Zero Trust Modell setzen Sie auf einen proaktiven, integrierten Ansatz, der alle Schichten Ihrer digitalen Infrastruktur schützt. Jede Transaktion wird explizit und kontinuierlich verifiziert, der Zugriff erfolgt nach dem Prinzip der geringsten Privilegien und Bedrohungen werden in Echtzeit erkannt und abgewehrt.

Produktiv an jedem Ort

Ermöglichen Sie Ihren Benutzern sicheres Arbeiten – unabhängig von Ort und Zeit und auf dem bevorzugten Gerät.

Cloudmigration

Unterstützen Sie die digitale Transformation mit intelligenter Sicherheit, die für moderne komplexe Umgebungen entwickelt wurde.

Risikominimierung

Schließen Sie Sicherheitslücken, und verringern Sie das Risiko, dass sich Angreifer im System ausbreiten.

Unsere HerangehensweiseIhre Vorteile

Unsere Methodik basiert auf einem durchdachten Zero-Trust-Ansatz, der die Sicherheit Ihrer IT-Infrastruktur grundlegend optimiert. Dieser Ansatz ermöglicht es Ihnen, Remote- und Hybrid-Arbeit sicher zu unterstützen und das Risiko von Datenverstößen erheblich zu minimieren.

Prozess

Zero Trust Assessment

Bewertung der aktuellen Sicherheitslage, Identifikation von Schwachstellen und Planung der Zero Trust Implementierung.

- Durchführung einer umfassenden Sicherheitsanalyse und Risikoermittlung.

- Bestandsaufnahme von kritischen Systemen, Datenflüssen und Benutzerzugriffen.

- Festlegung von Zero Trust Richtlinien für Benutzer- und Gerätekontrollen sowie den Datenzugriff.

- Bewertung der bestehenden IT-Infrastruktur hinsichtlich der Integration von Zero Trust Technologien (Microsoft Defender, Azure Security Center, etc.).

Eine detaillierte Zero Trust Roadmap, die priorisierte Implementierungsschritte und individuelle Maßnahmen umfasst.

Prozess

Implementierung von Zero Trust Technologien

Implementierung von Zero Trust Technologien in der gesamten IT-Infrastruktur des Unternehmens.

- Multi-Faktor-Authentifizierung (MFA) und Conditional Access mit Azure Active Directory zur Sicherstellung von Identitätsprüfungen.

- Einsatz von Microsoft Defender for Identity, um Bedrohungen und Anomalien in der Benutzeraktivität zu erkennen.

- Integration von Azure Sentinel als zentrale SIEM-Lösung zur Aggregation und Analyse von Sicherheitsdaten.

- Implementierung von Microsoft Intune zur Absicherung und Verwaltung von Endgeräten.

- Sicherstellung des Netzwerkzugriffs mit dem Azure Security Center, um kontinuierliche Sicherheitsüberwachung zu gewährleisten.

Ein voll integriertes Zero Trust Sicherheitsmodell mit umfassendem Identitäts-, Geräte- und Netzwerkschutz.

Prozess

Kontinuierliches Monitoring und Automatisierung

Laufende Überwachung, Bedrohungserkennung und Automatisierung zur Absicherung der Infrastruktur.

- Einsatz von Azure Sentinel zur proaktiven Bedrohungserkennung und Echtzeit-Überwachung.

- Automatisierte Richtlinienverwaltung mit Microsoft Endpoint Manager (Intune) zur Sicherstellung der Gerätekonformität.

- Nutzung von Microsoft Cloud App Security zur Überwachung und Absicherung von SaaS-Anwendungen und Cloud-Daten.

- Regelmäßige Audits und Sicherheitsbewertungen zur kontinuierlichen Optimierung.

Ein automatisiertes und sicheres System, das Bedrohungen in Echtzeit erkennt und Schutzmechanismen kontinuierlich optimiert.

Prozess

Skalierung und Innovation

Weiterentwicklung der Zero Trust Sicherheitsstrategie, um zukünftigen Herausforderungen gewachsen zu sein.

- Erweiterung des Zero Trust Modells auf externe Partner und mobile Arbeitsumgebungen.

- Skalierung der Zero Trust Architekturen für neue Regionen oder Geschäftseinheiten.

- Integration zusätzlicher Sicherheitslösungen wie AI-basierter Bedrohungserkennung.

Eine flexible, zukunftssichere Sicherheitslösung, die sich an wachsende Unternehmensanforderungen anpasst.

Durch den Schutz sensibler Daten und Identitäten sowie die Erfüllung gesetzlicher Vorschriften bauen Sie Vertrauen in Ihre Sicherheitsstrategie auf – sowohl intern bei Führungskräften und Mitarbeitern als auch extern bei Partnern und Kunden.

Die drei Prinzipien

Beziehen Sie alle verfügbaren Datenpunkte in die Authentifizierung und Autorisierung ein – Identität, Standort, Geräteintegrität, Datenklassifizierung, Anomalien, Dienst oder Workload.

Schränken Sie den Benutzerzugriff mit JIT und JEA (Just-in-Time und Just-Enough-Access), risikobasierten adaptiven Richtlinien und Datenschutz ein, um Ihre Daten zu schützen und produktiv zu bleiben.

Minimieren Sie die Ausbreitung und den Segmentzugriff. Mit End-to-End-Verschlüsselung und Analytics verbessern Sie außerdem die Sichtbarkeit, Erkennung und Abwehr von Bedrohungen.

Schützen Sie Ihre IT-Infrastruktur mit Zero Trust

Nutzen Sie die Vorteile der Zero Trust Sicherheitsstrategie, um Ihre IT-Infrastruktur umfassend zu schützen. Füllen Sie unser Formular aus, und unsere Experten zeigen Ihnen, wie Sie Risiken minimieren, Daten schützen und Ihr Unternehmen optimal absichern können.

der Befragten gaben an, alle dieser Vorteile erreicht zu haben.*

Sicher und flexibel mit Zero Trust

Mit einem Zero-Trust-Ansatz sichern Sie nicht nur Remote- und Hybrid-Arbeitsumgebungen, sondern verhindern oder minimieren auch Schäden durch Datenverstöße. Schützen Sie sensible Geschäftsdaten und Identitäten proaktiv, erfüllen Sie regulatorische Anforderungen und stärken Sie das Vertrauen in Ihre Sicherheitsstrategie bei Führungskräften, Mitarbeitern, Partnern und Kunden.